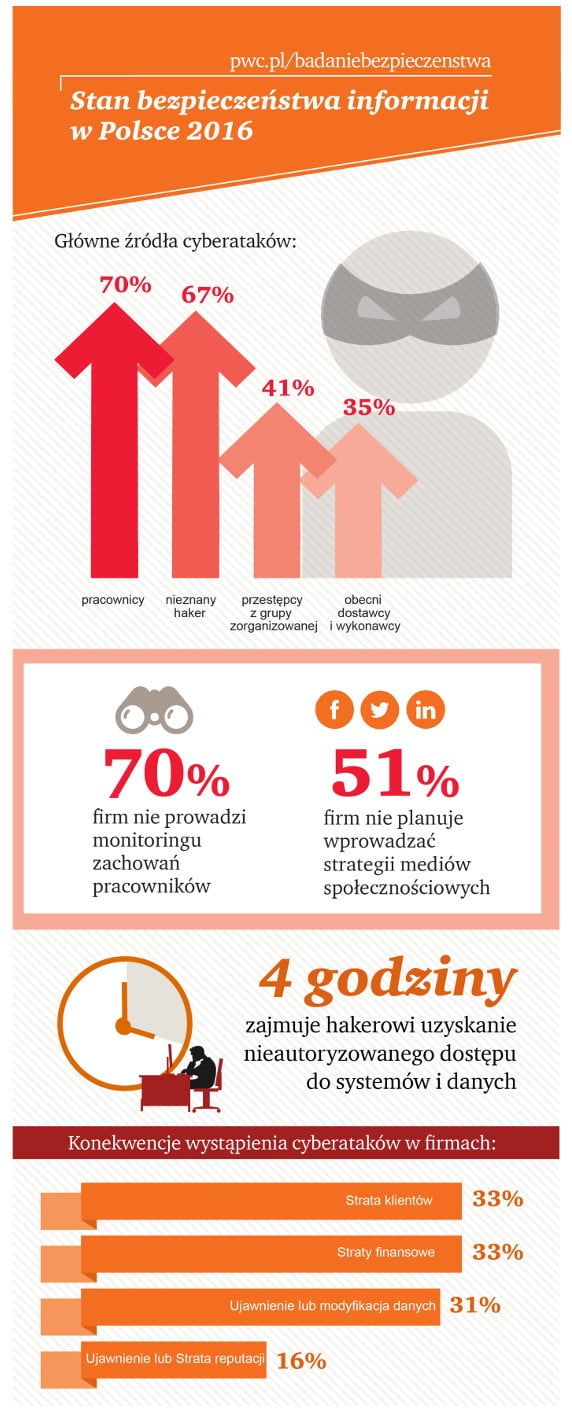

Obecnym i powszechnym problemem społeczeństwa informacyjnego jest nie właściwe przeciwdziałanie zagrożeniom związanymi z użytkowaniem komputera jak i internetu. Celem naszej firmy jak i wielu innych firm IT jest prowadzenie polityki bezpieczeństwa. Korzystają na tym użytkownicy indywidualni jak i przedsiębiorstwa. Firmy budując swoje zaufanie wśród klientów także powinny skierować nacisk na kwestie szkoleń IT wśród pracowników.

Użytkownicy mobilni są istotną grupą docelową cyberprzestępców jak i cyber gangów. Nie ma miesiąca, aby nie pojawiła się informacja, że oto powstał kolejny, niebezpieczny malware na Windowsa, Androida lub iOS. Z powodu nieświadomości co roku tysiące urządzeń staje się celem hakerów. Brak zasad postępowania w połączeniu z aplikacjami społecznościowymi (gdzie dzielimy się za darmo! prywatnymi informacjami) powoduje wzrost ataków phishingowych na nieodpornych na socjotechniki użytkowników.

Często zapobieganie w większości przypadków takim zagrożeniom wymaga wyłącznie odpowiedzialnego użytkowania mediów społecznościowych. Problemem jest używanie haseł powiązanych z wysyłanymi informacjami prywatnymi poprzez Facebooka. Bardzo szkodliwe jest połączenie nazwy pupila, żony z datą urodzin, które potencjalny „włamywacz” może po prostu odczytać z naszego profilu.

Codziennym zjawiskiem jest dobrowolne wprowadzenie kodu złośliwego do własnego urządzenia przez załącznik we wiadomościach e-mail. Ogromnym problemem dla instytucji bankowych w dzisiejszej epoce informatyzacji okazały się ataki typu: spear phising. Jest to podszywanie się pod strony internetowe, w celu wyprowadzenia danych służących do logowania. Klienci wprowadzając dane do tak wykreowanej strony oddają swoje konta bankowe i pieniądze. W związku z czym jest to istotna sprawa nad którą warto przysiąść.

Aby nasze dane były trudniejszym obiektem do zdobycia, należy szyfrować dane, używać systemów z certyfikatami jak i korzystać z zapory w systemie. Uniemożliwi to nadużyć oraz ingerencji osób trzecich. Informatyka śledcza oraz nowoczesne procesy poszukiwania, zabezpieczania i analizowania danych nazywane e-discovery wkrótce staną się niezbędnym narzędziem pozyskiwania dowodów elektronicznych. Lecz póki co należy liczyć na siebie i zadbać o swoje bezpieczeństwo w sieci. Dużą dozę anonimowości dają strony Deep Web pochodzące z sieci TOR. Tam bardzo często następuje handel wykradzionymi danymi przez Crackerów.

Aby poszerzyć wiedzę na ten temat zapraszamy na szkolenia nt. Bezpieczeństwa Teleinformatycznego:

Szkolenia – Bezpieczeństwo Teleinformatyczne

Zapraszamy także do obejrzenia zapisu wideo ze spotkania nt.:

Bezpieczeństwo IT – Czego nie dowiesz się z mediów?